ความปลอดภัย SSL/TLS สำหรับเจ้าของเวบไซท์

ใครๆก็ใช้ SSL

ทุกวันนี้มีคนทำธุรกรรมผ่านอินเทอร์เน็ตมากขึ้น ทำให้มีความจำเป็นต้องส่งข้อมูลระหว่างผู้ใช้ และ ผู้ให้บริการผ่านเครือข่ายต่างๆมากมาย การเข้ารหัสข้อมูลแบบ end-to-end เพื่อช่วยให้ทั้งสอง ฝ่ายมั่นใจ ว่าข้อมูลไม่ถูกเปลี่ยนแปลง และไม่ถูกอ่านโดยบุคคลอื่น

SSL (Secure Socket Layer) เป็นโปรโตคอลที่เริ่มใช้เมื่อปีค.ศ. 1995 ปัจจุบันถือว่าไม่ปลอดภัยสำหรับการใช้งานแล้ว เมื่อปี 1999 ได้มีการพัฒนาโปรโตคอลใหม่ชื่อ TLS (Transport Layer Security) มาใช้แทน ปัจจุบัน TLS รุ่นล่าสุดคือ TLS 1.2

เมื่อพูดถึงการรักษาความปลอดภัยของข้อมูลที่ส่งผ่านอินเทอร์เนตแล้ว SSL/TLS ถือว่าเป็นมาตรฐานที่ทุกคนต้องใช้

ไม่มีอะไรปลอดภัย 100% ตลอดไป

แม้ว่าผู้ให้บริการจะให้บริการผ่าน SSL/TLS แล้ว แต่ผู้ให้บริการก็ไม่สามารถนิ่งนอนใจได้ว่าระบบจะมีความปลอดภัยตลอดไป ในรอบสิบกว่าปีที่ผ่านมา มีการค้นพบ รูรั่วในโปรโตคอล SSL/TLS และ ซอฟท์แวร์ที่ใช้งาน SSL/TLS หลายครั้ง ตั้งแต่แบบที่รุนแรงน้อย จนไปถึงรุนแรงมาก ซึ่งที่ผ่านมาโปรโตคอล และซอฟท์แวร์ที่เกี่ยวข้อง ได้รับการปรับปรุง แก้ไข อย่างต่อเนื่อง เพื่อรับมือกับรูรั่วใหม่ๆที่ถูกค้นพบ

การติดตามข่าวเกี่ยวกับความปลอดภัย และการปรับปรุงระบบเพื่ออุดรูรั่วต่างๆอย่างทันท่วงที เป็นหนึ่งในหน้าที่ที่ผู้ให้บริการควรจะทำอย่างสม่ำเสมอ เพื่อรักษาภาพลักษณ์ ความน่าเชื่อถือ ขององค์กร และความปลอดภัยให้กับผู้ใช้บริการ

ตรวจสอบตัวเอง + ติดตามข่าว อย่างต่อเนื่อง

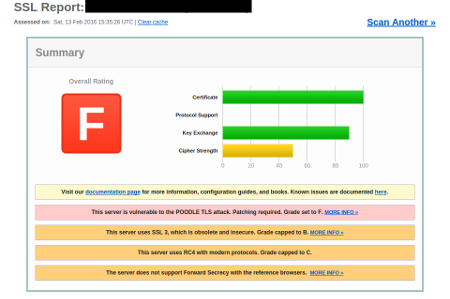

เวบไซท์ SSLLabs.com ของบริษัท Qualsys เป็นเวบไซท์ยอดนิยม ที่ให้บริการตรวจสอบ ความปลอดภัย SSL/TLS ของเวบไซท์ต่างๆได้อย่างเสรี SSLLabs.com วิเคราะห์ และรายงานเกี่ยวกับการตั้งค่าความปลอดภัย ของเวบไซท์ต่างๆอย่างละเอียด รวมถึงรายงานว่าการตั้งค่าต่างๆ จะมีผลทำให้อุปกรณ์, ระบบปฏิบัติการ, หรือซอฟท์แวร์ ต่างๆ ใช้เวบไซท์ไม่ได้หรือไม่

The Laws of Vulnerabilities by Qualsys - ข่าวสารเกี่ยวกับรูรั่วของซอฟท์แวร์ และอุปกรณ์คอมพิวเตอร์ต่างๆ

ติดตามข่าวสารจาก US-CERT ของรัฐบาลสหรัฐอเมริกา และ ThaiCERT ของไทย

หากองค์กรใช้ซอฟท์แวร์ หรืออุปกรณ์ที่มีการสนับสนุนโดยผู้ผลิต อย่าลืมติดตาม security advisory ของผู้ผลิตอย่างต่อเนื่อง และติดตั้ง patch/update ตามที่ผู้ผลิตแนะนำ

ตัวอย่างการวิเคราะห์ผลการทดสอบ SSL Labs และข้อแนะนำในการแก้ไข

เวบไซท์จริงแห่งนี้ได้รับคะแนน F จาก SSL Labs เนื่องจาก SSL Labs พบว่าเวบไซท์แห่งนี้มีรูรั่ว POODLE TLS attack แม้ว่าเวบไซท์แห่งนี้จะมีรูรั่วหลายที่ แต่การให้สอบตกเพราะรูรั่ว POODLE TLS นั้นเป็นเพราะว่า การโจมตีรูรั่วนี้เป็นไปได้ในทางปฏิบัติ

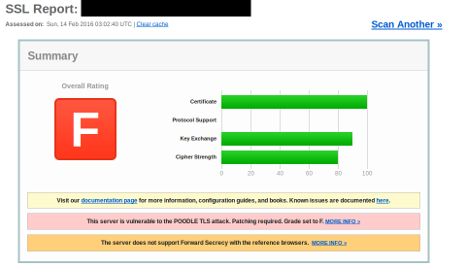

ในระหว่างทีผู้เขียนกำลังเขียนบทความนี้อยู่ เวบไซท์ดังกล่าวได้ทำการแก้ไขด้วยการยกเลิก SSLv3 ซึ่งถือว่าเป็นสิ่งที่ดีเนื่องจากเป็นโปรโตคอลที่ถือว่าล้าสมัยแล้ว แต่ก็ถือว่าเป็นการแก้ที่ไม่ตรงจุด เพราะปัญหาที่ SSL Labs พบ เป็นปัญหา POODLE TLS ไม่ใช่ POODLE SSLv3

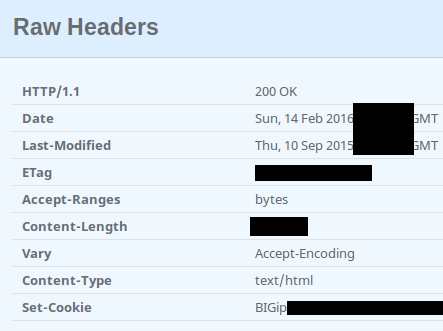

หลังจากทที่ผู้เขียนได้ศึกษาเพิ่มเติม ผู้เขียนพบว่าเวบไซท์แห่งนี้ น่าจะใช้ load balancer/firewall หรืออุปกรณ์อื่นๆ ของ F5 Networks

จากเอกสารอ้างอิง ทาง F5 Networks ได้ทำการออกซอฟท์แวร์รุ่นใหม่เพื่ออุดรูรั่ว POODLE แล้ว แต่ระบบการตรวจสอบรูรั่วอัติโนมัติของ SSL Labs อาจจะไม่สามารถตรวจพบการอุดรูรั่วนี้ของ F5 Networks ได้ เพราะอุปกรณ์ของ F5 Networks ตอบสนองต่อการโจมตีรูรั่ว POODLE TLS ไม่เหมือนซอฟท์แวร์/ฮาร์ดแวร์อื่นๆ

สอบตกทั้งๆที่ไม่ควรจะสอบตก?

หากสมมติฐานของผู้เขียนว่าเวบไซท์แห่งนี้ใช้อุปกรณ์ของ F5 Networks จริง และได้ทำการติดตั้งแพทช์/ซอฟท์แวร์รุ่นล่าสุดจากผู้ผลิตแล้ว ผู้เขียนเชื่อว่าเวบไซท์แห่งนี้ไม่ได้มีรูรั่ว POODLE TLS ตั้งแต่แรกแล้ว แต่เนื่องจากการอุดรูรั่วมีเทคนิคไม่เหมือนกัน จึงทำให้เวบไซท์แห่งนี้สอบตกทั้งๆที่ไม่ควรจะสอบตก และเสียภาพลักษณ์โดยใช่เหตุ

สรุป

- สำหรับเวบไซท์นี้ แม้ว่าทาง SSL Labs จะให้ F แต่เนื่องจากมีประเด็นอื่นเข้ามาเกี่ยวข้อง จึงยังไม่สามารถสรุปได้ว่าเวบไซท์นี้มีรูรั่วหรือไม่

- ควรมีการตรวจสอบกับผู้ผลิตอุปกรณ์/ซอฟท์แวร์เพื่อให้แน่ใจว่า SSL/TLS ไม่มีปัญหา POODLE TLS

- หากมั่นใจว่าไม่มีปัญหา ควรติดต่อกับทาง SSL Labs และผู้ผลิต เพื่อหาทางกำจัด false positive นี้จากรายงานของ SSL Labs

- หากไม่สามารถแก้ไขได้ และคะแนน F เป็น false positive จริง ควรพิจารณา

- เปลี่ยนไปใช้อุปกรณ์/ซอฟท์แวร์อื่น

- ประชาสัมพันธ์ให้ลูกค้าที่กังวล ได้ทราบว่าระบบยังมีความปลอดภัยอยู่ และสิ่งที่เห็นเป็น false positive